To nie będzie standardowy głos „w obronie prywatności”, ani też przeciwko gromadzeniu i wykorzystywaniu informacji przez państwo tylko dlatego, że jest państwem. Współcześnie prywatność – w znaczeniu wartości, która zasługuje na ochronę – definiujemy nie jako możliwość schowania się przed państwem czy społeczeństwem za własne firanki, ewentualnie pod własną kołdrę, ale jako swobodną możliwość autokreacji i definiowania siebie w różnych rolach, właśnie za pomocą informacji.

Informacja nie jest zła ani wstydliwa. Informacja nie parzy. Ale wymaga ochrony i miarkowania, zależnie od celu i kontekstu. Poza naszą kontrolą bywa narowista i niebezpieczna, może się wręcz skierować przeciwko nam. Kto i w jakim celu może ją ujarzmiać? Tego faktycznie dotyczy debata politycznie maskowana jako „spór o ochronę prywatności (której nikt już nie potrzebuje)” albo dylemat „ile prywatności, ile bezpieczeństwa”.

Kto powinien się bać?

W rozmowie „Płynny nadzór” David Lyon (popularyzator pojęcia „społeczeństwo nadzorowane”) i Zygmunt Bauman nie mają wątpliwości, że największy lęk współczesnego człowieka budzi wizja cyfrowego wykluczenia – wyrzucenia poza symboliczny krąg wzroku i zainteresowania innych użytkowników technologii, która stała się naszym społecznym lustrem i narkotykiem. Rolą prawników nie jest oceniać, dlaczego tak bardzo pragniemy tej „kontrolowanej widzialności”, ale ją zabezpieczać. Ich narzędziem są przepisy prawa gwarantujące nam realną kontrolę nad informacją i danymi osobowymi.

Z jednej strony chodzi o to, żeby komercyjne podmioty nie mogły bezkarnie śledzić wszystkiego, co robimy „za firankami” czy „pod pierzyną” naszych internetowych masek i na tej bazie budować profili, których sami nie ujawniamy lub z którymi zwyczajnie się nie identyfikujemy. Z drugiej strony – o postawienie przynajmniej proceduralnych ograniczeń państwu, które ma skłonność, by dane, którymi zarządza, integrować i przekładać z jednej szufladki do drugiej. W interesie obywateli jest, by to, co zostało zebrane przez lekarza czy ankietera w trakcie spisu powszechnego, nie trafiało do policyjnych szafek czy prokuratorskich akt.

Ale zaraz, czy ja naprawdę mam się czego obawiać, skoro nie mam nic do ukrycia? Pytanie, za którym czai się obawa, że zostanę wskazana/wskazany jako inny, coś ukrywający, gorszy, być może już podejrzany. W istocie to wcale nie pytanie, ale zarzut; chwyt erystyczny, nadużywany w debacie o granicach władzy państwowej tylko po to, by te granice przesunąć dalej. Już z tego względu powinno zostać zdyskwalifikowane jako odwracające konstytucyjną logikę: to władza ma się tłumaczyć z tego, dlaczego potrzebuje konkretnych informacji (ewentualnie: dlaczego potrzebuje ich tak dużo?), co zamierza z nimi zrobić i jak zamierza je ochronić przed możliwymi nadużyciami. Obywatel po prostu ma prawo do prywatności – a dokładnie mówiąc: do autonomii informacyjnej, pozwalającej na dzielenie się danymi na własnych warunkach – i nie musi go w żaden sposób uzasadniać.

A jednak uzasadniamy, dajemy się wpędzać w pozycję broniącego własnej niewinności, zagonić na terytorium wroga. Być może nie dojrzeliśmy jeszcze jako społeczeństwo do świadomości, że naprawdę mamy prawa, i dlatego – zaczynając od poziomu retorycznego, kończąc na proceduralnym – tak łatwo można nam je odebrać.

Ale nawet zagonieni do narożnika nie jesteśmy na pozycji całkiem straconej. Prostych sposobów na odwrócenie pytania-zarzutu: „co masz do ukrycia?” (bo odwrócić je po prostu trzeba!), jest wiele. Przede wszystkim to nie jednostka definiuje granice tego, co legalne, dopuszczalne czy przyzwoite, ale społeczeństwo lub polityczna władza, na które mamy ograniczony wpływ. Moment, w którym tracimy kontrolę nad tym, kto i co o nas wie, to również moment oddania w ręce nieznanych (jeszcze) sędziów możliwości oceniania nas wedle nieznanych (jeszcze) kryteriów.

Nie jest trudno wyobrazić sobie Polskę, w której niepostrzeżenie nasze codzienne, banalne zachowanie ześlizguje się w sferę napiętnowanego, być może nawet nielegalnego, a przynajmniej podejrzanego. Coś mówimy przez telefon, coś zamawiamy przez internet, coś piszemy na portalach społecznościowych. Czy z tych strzępków już dziś nie dałoby się, przy odrobinie kreatywnego podejścia, ulepić „osoby o radykalnych poglądach” (wyraźnie nawołującej do bojkotu legalnie wybranych organów państwa), „kombinatora” czy „pirata” (regularnie wrzucającego nielegalne/niesprawdzone pliki do internetu)? A nawet, jeśli obiektywnie się nie da, czy samo przypuszczenie oraz idące za nim działania państwa nie będą dość przykre, żeby następnym razem ocenzurować to, czym się dzielimy, co mówimy, co publikujemy?

Obywatel po prostu ma prawo do prywatności. To władza ma się tłumaczyć z tego, dlaczego potrzebuje konkretnych informacji, co zamierza z nimi zrobić i jak zamierza je ochronić przed możliwymi nadużyciami. | Katarzyna Szymielewicz

Być może najprościej i najdosadniej na manipulację, jaka się kryje za pytaniem: „co masz do ukrycia”, odpowiedział Edward Snowden w dyskusji na portalu Reddit: „Twierdzić, że nie zależy ci na prawie do prywatności, bo nie masz nic do ukrycia, to jak twierdzić, że nie zależy ci na prawie do wolności wypowiedzi, bo nie masz nic do powiedzenia”. Koniec tematu, Snowden nie tłumaczy się z własnej potrzeby wolności – odpowiedzialność i wstyd przerzuca na tych, którzy ze swojej nie chcą korzystać.

Państwo wie więcej, niż mu się wydaje

Kolejnym źródłem nieporozumień w debacie o skutecznej walce z zagrożeniami (nie tylko terroryzmem!) jest pokutujące przekonanie, że organom państwa brakuje informacji, a gdyby je miały – mogłyby działać sprawniej. Faktem jest, że nowoczesna państwowa machina pożera coraz więcej danych. Generuje je we własnych rejestrach – od ZUS-u po PESEL – zasysa z komercyjnych baz danych i zdobywa dzięki tajnym służbom. Formalnie realizuje przy tym różne cele – od lepszego zarządzania służbą zdrowia czy ubezpieczeniami społecznymi, po walkę z przestępczością.

Są jednak na agendzie politycznej cele „specjalne”, takie jak walka z terroryzmem, które podporządkowują sobie wszystkie inne. Nie ma takiej politycznej możliwości, by wobec zagrożenia, które już zyskało status stanu wyjątkowego, jakiś element machiny państwowej odmówił współpracy i udostępnienia swoich zasobów, czyli przede wszystkim informacji. Na drodze antyterrorystycznego buldożera mogą stanąć przeszkody prawne – formalne procedury, konieczność uzyskania zgody tego czy innego organu – ale docelowo nic go nie zatrzyma.

————————————————————————————————————————-

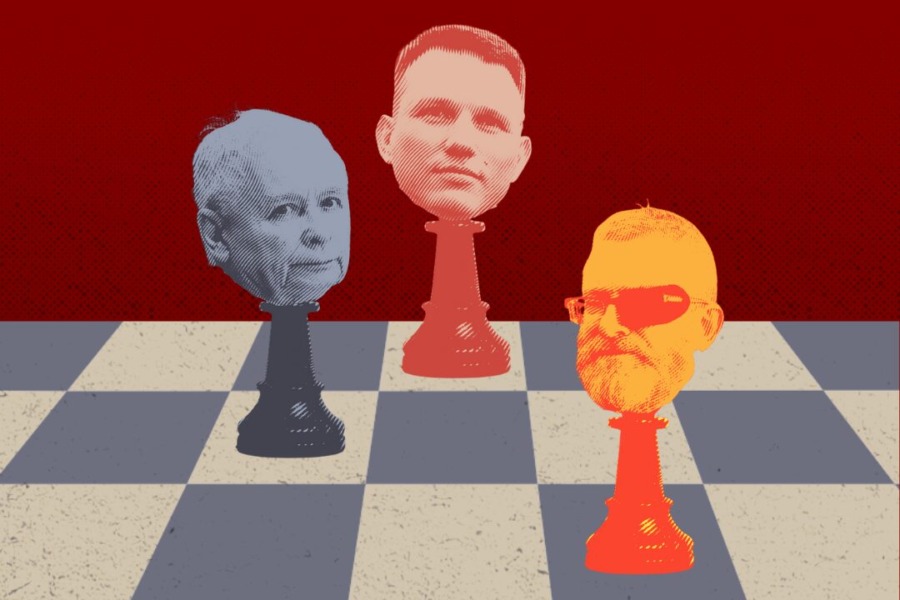

Czytaj także pozostałe teksty z Tematu Tygodnia:

Rafał Wonicki „Podejrzany obywatel”

Krzysztof Liedel w rozmowie z Łukaszem Pawłowskim „Nowa ustawa nas nie ochroni”

Karol Paciorek w rozmowie z Wojcieciechem Engelkingiem i Adamem Suwińskim „Cena prywatności”

————————————————————————————————————————-

Każda informacja, która jest w posiadaniu państwa, bez względu na kontekst i cel, w jakim została pozyskana, wcześniej czy później jest udostępniana organom uzbrojonym w argument „walki o bezpieczeństwo publiczne”. Żeby tę tezę uzasadnić, nie trzeba sięgać po najmocniejsze, historyczne przykłady – jak wykorzystanie danych ze spisu powszechnego w Niemczech do eksterminacji Żydów. W całej Unii Europejskiej dane biometryczne zbierane (w praktyce przymusowo) od poszukujących ochrony uchodźców są (pod pewnymi warunkami, ale jednak) udostępniane organom ścigania. W Polsce projekt ustawy o działaniach antyterrorystycznych rozciąga tę logikę: „obcy, tzn. podejrzany”, na wszystkich cudzoziemców, którzy będą musieli zgodzić się na pobranie odcisków palców na każde żądanie policji oraz innych służb.

Warto jednak pamiętać, że i bez tej ustawy polskie służby specjalne, z kontrwywiadem wojskowym i kontrolą skarbową włącznie, mają dostęp do wszelkich publicznych i komercyjnych baz danych – czasem tylko ogranicza je wymóg pozyskania zgody sądu.

Każda informacja, która jest w posiadaniu państwa, bez względu na kontekst i cel, w jakim została pozyskana, wcześniej czy później jest udostępniana organom uzbrojonym w argument „walki o bezpieczeństwo publiczne”. | Katarzyna Szymielewicz

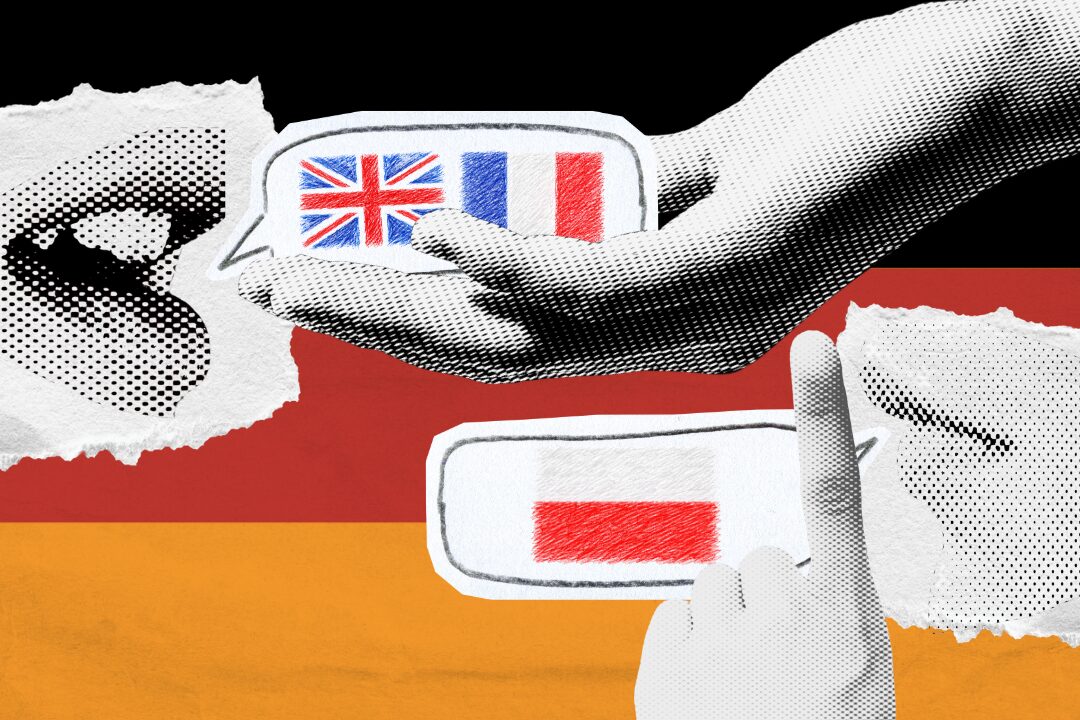

Podstawowym problemem, który paraliżował organy ścigania i agencje wywiadowcze w krajach, które mimo rozwiniętych procedur bezpieczeństwa doświadczyły zamachów terrorystycznych – Francji, Belgii, Hiszpanii, Wielkiej Brytanii, USA – nie był brak informacji, ale niewłaściwe nią zarządzanie. W natłoku informacji łatwo zgubić te istotne; w bardzo skomplikowanych procedurach współpracy łatwo zgubić sens przekazywanych komunikatów lub zignorować ostrzeżenia.

Już jesienią 2011 r. Tamerlan Carnajew – jeden z odpowiedzialnych za zamach w Bostonie – został umieszczony przez Amerykanów na liście osób podejrzanych o terroryzm oraz wymagających szczególnego nadzoru, znanej jako TIDE (Terrorist Identities Datamart Environment). W tym samym czasie trafiła na nią matka Carnajewów. Dlaczego ostrzeżenie nie zadziałało? Prawdopodobnie dlatego, że lista TIDE – na której znajduje się około 700 tys. nazwisk – jest zbyt duża i pogłębia chaos informacyjny.

Bracia El Bakraoui, stojący za ostatnimi zamachami w Brukseli, byli znani władzom belgijskim (m.in. dlatego, że mieli już na koncie poważne przestępstwa). Również amerykańskie Federalne Biuro Śledcze posiadało informacje na temat braci i wysłało je do władz Holandii 16 marca 2016 r., czyli na tydzień przed zamachami. Salah Abdeslam, rzekomy „mózg” stojący za tragicznymi wydarzeniami w Paryżu, również miał historię kryminalną (napad na bar), jednak i w jego przypadku zwrot w kierunku terroryzmu był dla służb dużym zaskoczeniem.

Lekcje dla polskiego rządu

Jeszcze nie zdarzyło się, by miejsce medialnej burzy po zamachu terrorystycznym i wołania o „surowsze przepisy” zajęła spokojna analiza procedur, które zawiodły, lub pytania o to, jak skuteczniej profilować ludzi notowanych za pospolite przestępstwa pod kątem zagrożenia terrorystycznego. Skala emocji i dynamika politycznego teatrum przekreślają szanse na merytoryczną debatę. Zapewne dlatego większość krajów europejskich, w których doszło do tragicznych w skutkach zamachów, wcześniej czy później eksperymentowała z nadzwyczajnymi formami ograniczenia wolności własnych obywateli. Najdalej na tej drodze doszły Wielka Brytania i Francja.

Podstawowym problemem, który paraliżował organy ścigania i agencje wywiadowcze w krajach, które mimo rozwiniętych procedur bezpieczeństwa doświadczyły zamachów terrorystycznych, nie był brak informacji, ale niewłaściwe nią zarządzanie. | Katarzyna Szymielewicz

Wielka Brytania zaczęła dokręcać nadzorczą śrubę zaraz po 2000 r., pod wpływem amerykańskiej wojny z terroryzmem. Wtedy też brytyjski wywiad elektroniczny (GCHQ) zaangażował się w programy masowej inwigilacji. Jednak najdalej idące w ograniczeniach praw obywatelskich regulacje – przewidujące m.in. możliwość zatrzymania i przeszukania każdego przechodnia (w strefach podwyższonego ryzyka) bez podania powodu, zatrzymania osób podejrzanych o terroryzm bez postawienia zarzutów nawet na 28 dni i zamrożenia środków finansowych w przypadku podejrzenia o finansowanie działalności terrorystycznej – pojawiły się w 2006 r., bezpośrednio po zamachach w Londynie.

W ciągu ostatnich 3 lat, w odpowiedzi na ogólną „atmosferę zagrożenia” oraz w związku z rewelacjami Edwarda Snowdena, ujawniającymi nielegalne praktyki GCHQ, Wielka Brytania wyraźnie zwiększyła nadzór nad komunikacją elektroniczną (legalizując większość praktyk ujawnionych przez Snowdena) i zagroziła operatorom telekomunikacyjnym obowiązkiem przechowywania i masowego udostępniania danych ich klientów (może to zarządzić Sekretarz do Spraw Wewnętrznych, bez kontroli sądu).

We Francji prawo przyjęte w czerwcu 2015 r. przyznało służbom nieograniczone możliwości zarówno monitorowania rozmów telefonicznych i maili osób podejrzewanych o terroryzm, jak i automatycznego namierzania (za pomocą algorytmu) „podejrzanych” zachowań w sieci. Francuskie służby mogą np. zainstalować złośliwe oprogramowanie na komputerze podejrzanej osoby, by uzyskać dostęp do wpisywanych przez nią haseł oraz przejąć kontrolę nad kamerą czy mikrofonem. Zyskały też możliwość zakładania podsłuchów w domach i samochodach bez nakazu sądowego. Na firmy telekomunikacyjne i dostawców internetu nałożono obowiązek instalowania specjalnych urządzeń, które zbierają dane o wszystkich użytkownikach. W październiku zalegalizowano też masową i prewencyjną inwigilację komunikacji elektronicznej poza granicami kraju. Może być zarządzona bez kontroli sądu, tylko w oparciu o decyzję premiera. Przyjęto również niezgodne z europejskimi standardami długie okresy przechowywania (tzw. retencji) zgromadzonych danych – rok dla treści komunikacji, 6 lat dla komunikacyjnych metadanych, 8 dla zaszyfrowanych wiadomości.

Zupełnie inną strategię reagowania na nagły wzrost (odczuwalnego) poziomu zagrożenia przyjęła Belgia: głośno nie mówi się o potrzebie zmian prawnych ani się takowych na gwałt nie wprowadza. Być może ten rząd akurat rozumie, że ani rozgłos, ani pośpiech nie sprzyjają wypracowaniu lub poprawieniu procedur antyterrorystycznych. Szczególnie w czasach, w których wydaje się już oczywiste, że teatr bezpieczeństwa na ulicach czy masowe, prewencyjne gromadzenie danych w internecie bardziej zaspokajają społeczne oczekiwania, niż pomagają w walce z terroryzmem.

Sądząc po ogłoszonym niedawno projekcie ustawy, tę lekcję nadal ma do odrobienia polski rząd. Pozostaje mieć nadzieję, że u nas obejdzie się bez testowania niedziałających procedur „w ogniu”. Niestety, nawet jeśli oszczędzą nas terroryści, unikanie konsultacji społecznych i pospieszne wprowadzanie opresyjnej ustawy „antyterrorystycznej” to realne powody, by zacząć się bać własnego państwa.